Wie wichtig sind vertrauenswürdige Weitverkehrsnetze für Zero-Trust-Architekturen?

Mit der Zunahme von mobiler Arbeit und Cloud-Hosting verlieren etablierte Sicherheitsarchitekturen wie beispielsweise der Perimeter-Schutz an Bedeutung. Zero-Trust-Netzwerke schließen diese Lücke, aber eine fehlende Standardisierung und hohe Komplexität stellen eine Herausforderung bei der Implementierung dar. Einige wichtige Aspekte werden im Folgenden adressiert.

Implizites Vertrauen, das allein auf dem physischen Standort innerhalb eines gesicherten Perimeters basiert, ist für die Sicherheitsanforderungen der heutigen mobilen Mitarbeiter und des Cloud-Hostings unzureichend. Da sich Zero Trust (ZT) als das neue Paradigma für sichere Netzwerkarchitekturen herauskristallisiert, ist es wichtig, realistische Erwartungen zu setzen. Obwohl ZT von großer Bedeutung ist, sollte es nicht als Königsweg betrachtet werden, der alle bisherigen Sicherheitsmechanismen überflüssig macht. Zero Trust sollte auch nicht als eine Möglichkeit missverstanden werden, Sicherheit ohne Vertrauen zu erreichen. Einige Missverständnisse über ZT sind weit verbreitet, und es ist höchste Zeit, dass wir sie ausräumen. Fangen wir an ...

Wie wichtig ist Vertrauen für Zero Trust-Architekturen?

Das Zero-Trust-Paradigma schlägt vor, Entitäten innerhalb und außerhalb eines geschützten Perimeters auf die gleiche Weise zu behandeln. Dies ist ein sinnvoller Ansatz, da er den Anforderungen einer sich verändernden Bedrohungslandschaft gerecht wird und auch die negativen Auswirkungen von böswilligen Insidern und bösartigen Geräten begrenzt. In einer Zero-Trust-Architektur erfordert jeder Zugriff auf Ressourcen die Authentifizierung und Autorisierung einer Entität, unabhängig von ihrem physischen Standort.

Das Mantra "Vertraue niemals, überprüfe immer" klingt zwar eindeutig, kann jedoch zu einem Zirkelschluss führen. Die Verifizierung von Vertrauen führt dazu, dass man sich auf Anmeldeinformationen oder Zertifikate der nächsten Ebene in einer Vertrauenshierarchie verlassen muss. So erfordert die Überprüfung der Identität beispielsweise Vertrauen in die Software, die das Kennwort bestätigt, sowie in die sicheren Speichermechanismen wie Hochsicherheitsmodule (HSM) oder vertrauenswürdige Plattformmodule (TPM). Kurz gesagt, jeder Verifizierungsschritt verlagert den Vertrauensbedarf auf eine andere Ebene der Kette, was wiederum eine weitere Verifizierung erforderlich machen kann, bis der endgültige Vertrauensanker erreicht ist.

Ich finde den Begriff "Zero Trust" nicht sehr treffend. Die Umsetzung einer Zero-Trust-Netzarchitektur erfordert eine gründliche Analyse der Vertrauensabhängigkeiten und eine Bewertung der Vertrauensstufen.

Machen Zero-Trust-Architekturen den Perimeterschutz überflüssig?

Da Entitäten sowohl innerhalb als auch außerhalb einer durch einen Perimeter geschützten Umgebung mit Zero-Trust-Prinzipien gesichert werden, könnte der Perimeterschutz als obsolet angesehen werden. Dies ist jedoch eine riskante Annahme, und hier kommen die Gründe dafür.

Zero-Trust-Prinzipien wurden ursprünglich durch die Zunahme von mobilen Mitarbeitern und Cloud-Hosting angeregt. In beiden Fällen befinden sich die Einheiten außerhalb des durch den Perimeter geschützten IT-Netzwerks. Hier ist Zero Trust eine unschätzbare und zwingende Sicherheitsmaßnahme.

Andererseits gibt es viele Anwendungsfälle mit Geräten und Nutzern, die sich auf dem Firmengelände befinden, wo der Perimeterschutz weiterhin von unschätzbarem Wert ist:

Defense in Depth: Selbst wenn eine Sicherheitskontrolle versagt oder die Verifizierung kompromittiert wird, erhöhen mehrschichtige Sicherheitsarchitekturen, die als "Defense in Depth" bekannt sind, die Robustheit des Netzwerks. Zero-Trust-Architekturen sollten durch zusätzliche Sicherheitsmaßnahmen ergänzt werden.

Beschränkungen der Geräte: Nicht alle Geräte, insbesondere einfachere IoT-Geräte, können robuste Authentifizierungs- und Schutzmechanismen unterstützen. In diesen Fällen bietet ein gemeinsamer Perimeterschutz eine wirtschaftliche und wirksame Lösung.

Inhärente Fähigkeiten des Netzes: Die Fokussierung auf den Schutz am Endgerät könnte dazu führen, dass Schutzfunktionen, die in Netzen üblicherweise vorhanden sind wie beispielsweise Segmentierung, Port-Filtering, Verschlüsselung und Policing-Funktionen, nicht eingesetzt werden. Durch die ganzheitliche Verwendung aller zur Verfügung stehenden Sicherheitsmechanismen des Verbindungsnetzes kann die Resilienz der IT auf einfache Weise deutlich verbessert werden.

Vertrauenswürdige Netze ergänzen ZT-Architekturen vorteilhaft

Zero Trust bedeutet nicht, dass Sicherheit ohne Vertrauen erreicht werden kann oder dass der Schutz des Perimeters nicht mehr benötigt wird. Ein ganzheitlicher Ansatz ist zielführend. Robuste Authentifizierung und Autorisierung sowie die Reduzierung von Angriffsflächen durch Segmentierung und Ende-zu-Ende Verschlüsselung sind wesentliche Komponenten. Daher sind auch netzgestützte Sicherheitsfunktionen in robusten Zero-Trust-Architekturen unverzichtbar.

Die Anzahl der Geräte, die an einem Unternehmensstandort wie einem Kraftwerk oder einem Chemiewerk betrieben werden, kann beträchtlich sein. Es ist eine bewährte Sicherheitspraxis, Geräte in Anwendungsdomänen aufzuteilen und diese Domänen mit einem gemeinsamen Sicherheitsperimeter zu schützen. Das Verbindungsnetz sollte diese Sicherheitskontrollen ergänzen, indem der Datenverkehr getrennt und geschützt wird. Die Trennung, oft als "Slicing" bezeichnet, kann durch VLAN-, OTN- oder MPLS-Technologien erfolgen. Darüber hinaus sollte für jede Verbindung eine quantensichere Ende-zu-Ende-Verschlüsselung in Verbindung mit klaren Richtlinien vorgesehen werden.

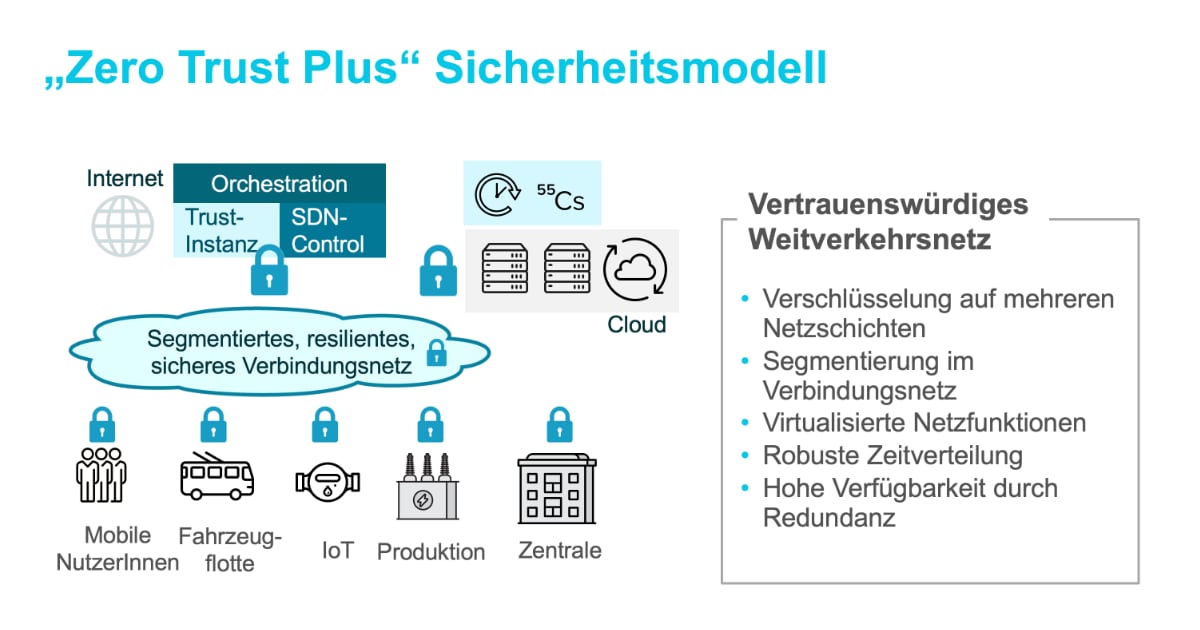

Die folgende Grafik zeigt eine Zero-Trust-Netzarchitektur mit Vertrauensinstanzen für die Authentifizierung und Policing in Kombination mit einer SDN-Steuerung zur Aktivierung von Ende-zu-Ende-verschlüsselten und geslicten Netzwerkverbindungen.